-

심층 방어 접근 방식을 사용하여 아키텍처를 보호하는 방법을 알아봅니다.

-

ID를 보호하는 방법을 알아봅니다.

-

Azure 인프라 보호에 사용할 수 있는 기술을 알아봅니다.

-

암호화를 사용하여 데이터를 보호하는 방법 및 위치를 알아봅니다.

-

네트워크 수준에서 아키텍처를 보호하는 방법을 알아봅니다.

-

애플리케이션 보안 모범 사례를 활용하여 애플리케이션에 보안을 통합하는 방법을 알아봅니다.

심층 방어는 정보에 무단으로 액세스하려는 공격의 진행 속도를 늦추는 일련의 메커니즘을 사용하는 전략

보안계층

가장 안쪽에 데이터가 있음.

데이터레벨

디스크암호화

ADE(Azure Disk Encryption)는 Windows 및 Linux IaaS 가상 머신 디스크를 암호화할 수 있는 기능입니다. ADE는 Windows의 업계 표준 BitLocker 기능과 Linux의 DM-Crypt 기능을 활용하여 OS 및 데이터 디스크에 볼륨 암호화를 제공

Azure Key Vault와 통합 가능

데이터베이스 암호화

Azure SQL database에서는 TDE

미사용 데이터베이스, 연결된 백업 및 트랜잭션 로그 파일의 실시간 암호화 및 암호 해독을 수행

Key Vault를 사용하면 자격 증명 모음이라는 보안 컨테이너를 여러 개 만들 수 있습니다. 이러한 자격 증명 모음은 HSM(하드웨어 보안 모듈)에 의해 백업됩니다

TLS(전송 계층 보안) 인증서의 요청 및 갱신을 처리가능

애플리케이션

-

안전하고 취약점이 없도록 애플리케이션 보호

-

중요한 애플리케이션 비밀을 안전한 스토리지 매체에 저장

-

모든 애플리케이션 개발 시 보안을 요구 사항으로 지정

계산(computing)

-

가싱 머신 액세스 보안

-

엔드포인트 보호를 구현하고 지속적으로 시스템 패치 및 최신 상태 유지

네트워킹

-

조각화 및 액세스 제어를 통해 리소스 간의 통신 제한

-

기본적으로 거부에, 허용 정책 추가하는 형태

-

인바운드 인터넷 액세스를 금지 필요시 아웃바운드도 제한

-

온-프레미스 네트워크에 대한 보안 연결 구현

경계

-

DDoS(분산 서비스 거부) 보호 기능을 사용하여 최종 사용자에게 서비스 거부가 발생하기 전에 대규모 공격을 필터링

-

경계 방화벽을 사용하여 네트워크에 대한 악의적인 공격을 파악하고 그에 대해 경고

정책 및 액세스 => AAD

-

인프라에 대한 액세스 제어, 변경 제어

-

Single Sign-On 및 다단계 인증 사용

-

이벤트 및 변경 내용 감사

정책 및 액세스 레이어는 ID를 안전하게 보호하고, 필요할 때만 액세스 권한을 부여하고, 변경 내용을 기록

물리적 보안(데이터센터 레벨)

-

물리적 빌드 보안 및 데이터 센터 내의 컴퓨팅 하드웨어에 대한 액세스 제어가 첫 번째 방어선, 출입 시 생체인증 등

보안에 있어서, 온프레미스 환경 only일 때와 다른 책임구분

지속적인 대응, 향상 -> Azure Security Center 이용

ID관리

-

SSO

계정이 많으면 개인측면에서 관리가 어려움, 매번 다른 암호로 복잡도를 관리하기 어려움

관리자 측면에서도 여러 시스템에 대해 동일한 업무를 해줘야됨.

암호분실, 조직변경 등에 대한 대응 등 지원팀의 부담

SSO는 하나의 계정과 강력한 암호 하나만 기억하면됨.

PC를 도메인조인하여 사용하면 편리

AAD를 이용한 SSO + 조직인사 동기화 (ADC를 이용한 동기화)

사용자지정앱 기능 확인

-

온-프레미스 Windows Server에 설치된 온-프레미스 인증 에이전트를 사용하여 통과 인증 구성 ??

-

인증 및 액세스

다단계인증을 통한 ID보안 향상

AAD는 MFA기능 제공

AAD의 조건부액세스

IP주소차단, 맬웨어보호기능 없는 디바이스 차단기능 Rule도 생성가능

IP주소 구분하여, 허용된 범위 아니라면 MFA 동작하게도 가능

Conditional access policy

AAD애플리케이션 프록시

이용하여, 레거시프로그램 로그인 지원

-> 실습 및 테스트 필요

역할

Azure 인스턴스/리소스에 접근할 수 있도록 사용자에게 부여하는 권한 집합

관리그룹

추가 계층수준

구독을 그룹화할 수 있고, 정책적용 가능해짐.

Azure AD PIM(Privileged Identity Management)

역할 할당, 셀프 서비스 및 Just-In-Time 역할 활성화를 감독하고 Azure AD 및 Azure 리소스 액세스를 검토할 수 있는 추가 유료 제품이라함.

네트워크보안

-

애플리케이션과 인터넷 간 트래픽 흐름 보호

노출제한,

애플리케이션 간 트래픽 흐름 보호

리소스간 노출제한

-

사용자와 애플리케이션 간 트래픽 흐름 보호

계층화된 접근방식

인터넷 보호

네트워크 경계에서 시작하는 경우는 인터넷 공격을 제한하고 제거하는 것에 집중합니다. 가장 먼저 할 일은 인터넷에 연결되는 리소스를 평가하고 필요한 경우에만 인바운드 및 아웃바운드 통신을 허용하는 것입니다. 모든 종류의 인바운드 네트워크 트래픽을 허용하는 모든 리소스를 식별하고, 리소스가 필요한지 확인하여 반드시 필요한 포트/프로토콜로만 제한해야 합니다.

Azure Security Center

모범사례가 적용되지 않는 리소스를 찾아줌

예) NSG(네트워크 보안 그룹)가 연결되지 않은 인터넷 연결 리소스와 방화벽의 보호를 받지 않는 리소스를 식별

Application Gateway

HTTP 기반 서비스에 고급 보안을 제공하는 WAF(웹 애플리케이션 방화벽)를 포함하고 있는 레이어 7 부하 분산 장치입니다. WAF는 OWASP 3.0 또는 2.2.9 핵심 규칙 집합의 규칙을 기반으로 하며, 사이트 간 스크립팅 및 SQL 삽입 같은 널리 알려진 취약성으로부터 보호합니다.

HTTP에 기반하지 않는 서비스를 보호하기 위해 또는 사용자 지정 기능을 강화하기 위해, NVA(네트워크 가상 어플라이언스)를 사용하여 네트워크 리소스를 보호할 수 있습니다. NVA는 온-프레미스 네트워크에서 볼 수 있는 방화벽 어플라이언스와 비슷하며, 가장 널리 사용되는 네트워크 보안 공급업체를 통해 구할 수 있습니다. NVA는 보안 기능을 사용자 지정해야 하는 애플리케이션에 우수한 사용자 지정 기능을 제공하지만, 복잡성이 증가할 수 있으므로 요구 사항을 신중하게 고려해야 합니다.

Azure DDoS

DDoS 보호는 공격 트래픽을 차단하고, 나머지 트래픽을 의도하는 대상으로 전달합니다. 공격이 감지되면 몇 분 안에 Azure Monitor 메트릭을 통해 알림이 전송됩니다.

가상 네트워크 보안

VNet(가상 네트워크) 내에서는 꼭 필요한 곳에서만 리소스 간 통신이 이루어지도록 제한해야 합니다.

가상 머신 간의 통신에서는 NSG(네트워크 보안 그룹)를 통해 불필요한 통신을 제한하는 것이 중요합니다. NSG는 계층 3 및 4에서 작동하며, 네트워크 인터페이스 및 서브넷과 주고 받는 허용/거부된 통신 목록을 제공합니다. NSG는 완전히 사용자 지정할 수 있으며, 가상 머신과 주고 받는 네트워크 통신을 완전히 차단하는 기능을 제공합니다. NSG를 사용하여 환경, 계층 및 서비스 간에 애플리케이션을 격리할 수 있습니다.

VNet 서비스 엔드포인트

모두 막아버리고, 원하는 가상 네트워크의 통신만 허용하도록 가능 (격리가능)

공용 인터넷 액세스를 완전히 제거하고 가상 네트워크에서만 트래픽을 허용하여 보안이 강화됩니다. 이렇게 하면 환경의 공격 노출 영역이 줄어들고, VNet과 Azure 서비스 간의 통신을 제한하는 데 필요한 관리 업무가 줄어들고, 이 통신에 대한 최적의 라우팅이 제공됩니다.

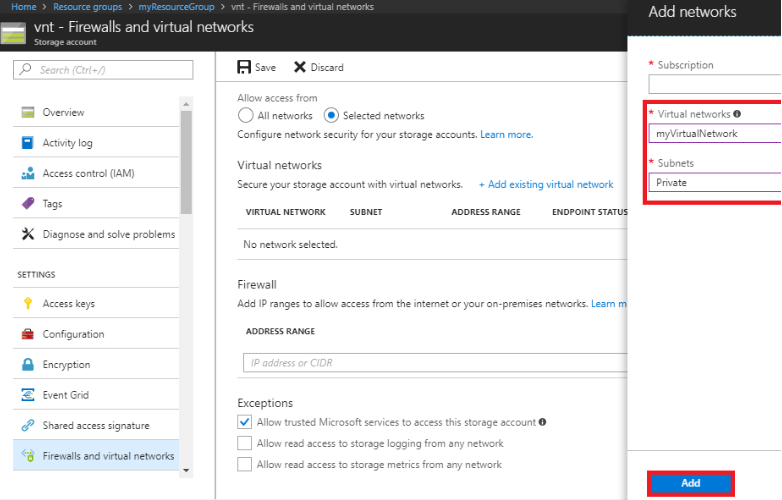

특정 서비스에서도 아래와 같이 구성을 해줘야됨. (양쪽 모두 구성 필요)

아래 그림에서와 같이 Allow access from의 모든네트워크 -> 선택한 네트워크로 선택

네트워크 통합

온-프레미스 네트워크와 통합, 그리고 네트워크 보안 향상

VPN(가상 사설망) 연결

네트워크와 Azure 간에 전용 사설 연결을 제공하려면 ExpressRoute를 사용.

ExpressRoute를 사용하면 Microsoft Azure 뿐 아니라 Office 365 및 Dynamics 365 까지 빠른 속도로, 높은 보안으로 사용가능

VNet 피어링

Azure에서 여러 VNet을 쉽게 통합 가능

NSG를 사용하여 리소스를 격리할 수 있습니다. 이렇게 통합하면 모든 피어링된 VNet에 동일한 기본 보안 계층을 제공할 수 있습니다.

직접 연결된 VNet 간의 통신만 허용됩니다.

'기술(Azure 만...) > [MS]Azure기본' 카테고리의 다른 글

| SSVM 기본이미지, 기본VM은 어떻게 (0) | 2019.04.30 |

|---|---|

| SSVM (Azure Scaleset VM) (0) | 2019.04.30 |

| Azure Firewall 서비스 (0) | 2019.03.29 |

| VM생성, 디스크 생성, 변경 CLI test (0) | 2019.03.12 |

| Azure 스토리지 기본 ... 저장옵션 (0) | 2019.03.10 |