1. VM 생성 시 "확장" 메뉴에서 설치 가능

Microsoft Antimalware 선택

관리 탭을 선택 후 Azure Security Center에 대한 모니터링 기능을 구성

- Azure Monitor에서 볼 수 있는 세부 모니터링

- 부트 진단

- OS 게스트 진단

이러한 옵션을 선택한 경우 로그 데이터를 쓰려면 VM에 Azure Storage 계정이 필요

2. 기존 VM 에 추가하는 방법

VM - 설정 - 확장 선택

Security Center

여러 원본데이터 수집, 분석, 통합 -> 취약성을 찾아서 해결, 악의적인 액세스 차단, 리소스가 공격받을 때 경고

- 알려진 악성 IP 주소와 통신하는 손상된 VM

- Windows 오류 보고를 사용하여 탐지된 지능형 맬웨어 프로그램

- VM에 대한 무차별 암호 대입 공격(brute force attack) -> JIT 구성해야되는지??

- 맬웨어 방지 프로그램 또는 웹 애플리케이션 방화벽과 같은 통합 파트너 보안 솔루션의 보안 경고

- 가상 머신 동작 분석

- 네트워크 분석

- SQL Database 및 SQL Data Warehouse 분석

- 컨텍스트 정보

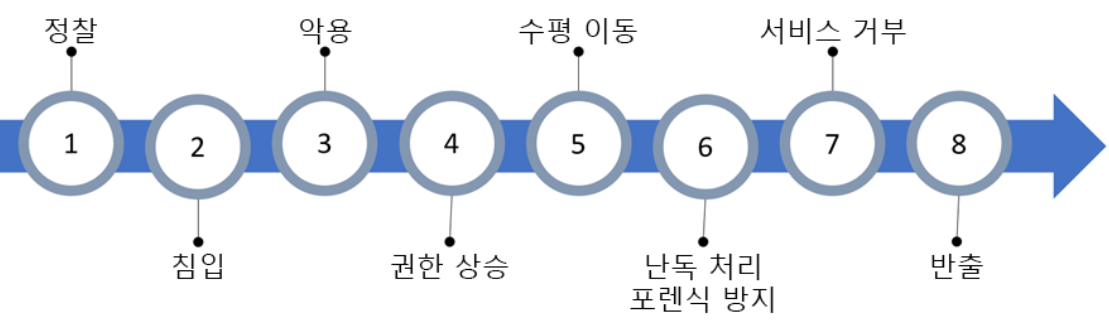

사이버 공격의 스테이지를 추적하는 일련의 단계

= 사이버킬체인

|

정찰 |

공격자가 네트워크와 서비스를 평가하여 가능한 대상과 침입 기술을 확인하는 관찰 단계입니다. |

|

침입 |

공격자가 정찰 단계에서 얻은 정보를 사용하여 네트워크의 일부에 액세스합니다. 여기에는 결함이나 보안 허점 탐색이 종종 포함됩니다. |

|

악용 |

이 단계에서는 취약성을 악용하고 시스템에 악성 코드를 삽입하여 더 많은 액세스 권한을 얻습니다. |

|

권한 상승 |

더 중요한 데이터에 액세스하고 다른 연결된 시스템으로 이동할 수 있도록 공격자가 손상된 시스템에 대한 관리 액세스 권한을 얻으려고 하는 경우가 많습니다. |

|

수평 이동 |

연결된 서버에 수평으로 이동하고 잠재적 데이터에 대한 추가 액세스 권한을 얻는 행위입니다. |

|

난독 처리/포렌식 방지 |

사이버 공격에 성공하려면 공격자가 침입을 숨겨야 합니다. 보안 팀이 탐지하지 못하도록 데이터를 손상시키고 감사 로그를 지우는 경우가 많습니다. |

|

서비스 거부 |

이 단계에서는 공격이 모니터링, 추적 또는 차단되지 않도록 사용자와 시스템의 정상적인 액세스를 방해합니다. |

|

반출 |

최종 추출 스테이지로, 손상된 시스템에서 중요한 데이터를 가져옵니다. |

보안경고보기

'기술(Azure 만...) > [MS]Azure' 카테고리의 다른 글

| Azure 마켓에 Veritas NetBackup 이 있음 (0) | 2022.09.29 |

|---|---|

| azure signalR 실시간HTTP 서비스,라이브러리 (0) | 2021.04.26 |

| Azure ML 실습 (0) | 2020.07.28 |

| Azure Automation의 업데이트 관리 (0) | 2020.05.15 |

| IoT Edge 에지컴퓨팅 일반 (0) | 2020.05.13 |